本篇目录:

- 1、VPN相关技术

- 2、ipsec协议的实现方式有哪两种?处理的大致过程是什么?在公共网络上传输的...

- 3、IPSec是什么?它是否是一种新的加密形式?

- 4、如何改进DH算法,使其抵御中间人攻击

- 5、IKE使用了两个阶段为IPSec进行密钥协商并建立安全联盟?

VPN相关技术

VPN是在公用网络上建立专用网络,进行加密通讯。VPN属于远程访问技术,简单地说就是利用公用网络架设专用网络。例如某公司员工出差到外地,他想访问企业内网的服务器资源,这种访问就属于远程访问。

正确答案:(1)身份验证。由于已经有了自己的统一身份认证系统,故在VPN方案中,对用户的身份认证必须使用已经存在的用户信息数据,或是直接与该校统一身份认证系统对接进行认证。(2)加密保护。

VPN主要采用四项技术来保证安全,这四项技术分别是隧道技术(Tunneling)、加解密技术(Encryption & Decryption)、密钥管理技术(Key Management)、使用者与设备身份认证技术(Authentication)。

VPN技术原是路由器具有的重要技术之一,目前在交换机,防火墙设备或WINDOWS2000等软件里也都支持VPN功能,一句话,VPN的核心就是在利用公共网络建立虚拟私有网。

【答案】:D VPN(Virtual Private Network,虚拟专用网)指在一个共享基干网上采用与普通专用网相同策略连接用户。共享基干网可以是IP、帧中继、ATM主干网或Internet。属于网络技术。

不属于vpn的核心技术是日志记录。VPN相关的各种技术的实现机制包括:隧道技术、加密技术以及服务质量。VPN技术原是路由器具有的重要技术之一,目前在交换机,防火墙设备或Windows2000等软件里也都支持VPN功能。

ipsec协议的实现方式有哪两种?处理的大致过程是什么?在公共网络上传输的...

传输模式(Transport Mode):传输模式只对IP数据包中的数据部分进行加密和完整性验证,不对IP数据包的头部进行处理。这种方式适合于在两个主机之间建立VPN连接,保护主机之间的数据传输。

IPSec都有两种工作模式,一种是隧道模式,另一种是传输模式。PSec的工作原理类似于包过滤防火墙,可以看作是对包过滤防火墙的一种扩展。当接收到一个IP数据包时,包过滤防火墙使用其头部在一个规则表中进行匹配。

IPSec可以在两种不同的模式下运作:传输模式和隧道模式。隧道模式仅仅在隧道点或者网关之间加密数据,提供了网关到网关的传输安全性。当数据在客户和服务器之间传输时,仅当数据到达网关才得到加密,其余路径不受保护。

IP层VPN的实现方法包括: 控制路由选择、隧道和网络层封装等。所谓控制路由选择也就是路由过滤,通过控制路由的传递,来限制对内部信息的访问。这种方法实际上属于访问控制一类,并由此实现公共网络上的专有服务。

IPSec是什么?它是否是一种新的加密形式?

ipsec的意思是Internet连接协议;通途:VPN服务器;类别:4GIPvpn,4GIP代理 IPSec ( IP Security ) 是安全联网的长期方向。它通过端对端的安全性来提供主动的保护以防止专用网络与 Internet 的攻击。

IPsec是一个协议包,通过对IP协议的分组进行加密和认证来保护IP协议的网络传输协议族。安全特性 IPSec的安全特性主要有:不可否认性 不可否认性可以证实消息发送方是唯一可能的发送者,发送者不能否认发送过消息。

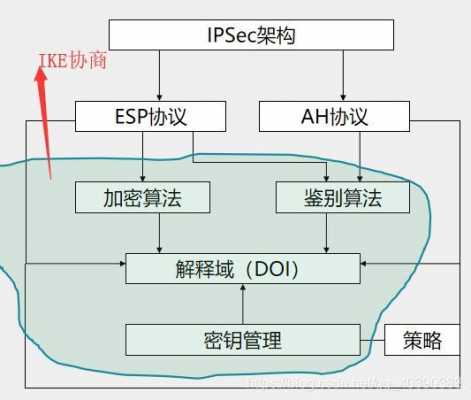

IPsec:IP层协议安全结构 (IPsec:Security Architecture for IP network)IPsec 在 IP 层提供安全服务,它使系统能按需选择安全协议,决定服务所使用的算法及放置需求服务所需密钥到相应位置。

IPsec ---(英语:Internet Protocol Security,缩写为IPsec),是一个协议包,通过对IP协议的分组进行加密和认证来保护IP协议的网络传输协议族(一些相互关联的协议的集合)。

所需的 IPsec 协议集内容及其使用的方式是由用户、应用程序、和/或站点、组织对安全和系统的需求来决定。AH和ESP安全报头都可以单独使用,但是为了确保安全性,它们通常一起使用。

“Internet 协议安全性 (IPSec)”是一种开放标准的框架结构,通过使用加密的安全服务以确保在 Internet 协议 (IP) 网络上进行保密而安全的通讯。

如何改进DH算法,使其抵御中间人攻击

1、如何防范中间人攻击 使用HTTPS:确保您只访问那些使用着HTTPS的网站。HTTPS提供了额外的安全保护层。在此,您可以考虑下载并安装Electronic Frontier Foundation的HTTPS Everywhere浏览器扩展程序。

2、增加硬件防火墙和增加硬件设备来承载和抵御DDOS攻击,最基本的方法,但成本比较高。

3、一楼的肯定骗人啦,二楼说得倒不错,可是用HASH的话,就失去了DH的一大优势,也就是双方不用KEEP着密钥,可随机生成公开量再交换。

4、也就是说,仅仅依靠密码算法本身,无法防御中间人攻击。 而能够抵御中间人攻击的,就需要用到密码工具箱的另一种武器 -- 认证 。在下面一篇笔记中,就将涉及这个话题。 好了,以上就是公钥密码的基本知识了。

IKE使用了两个阶段为IPSec进行密钥协商并建立安全联盟?

1、我来补充一下。IKE是用来协商IPsec的会话密钥的协议。如楼上所说,IPSEC的通讯加密是用的对称算法,这个算法的要求双方用同一把密钥,这个密钥就是通过IKE协商出来的。IPSEC常见的协商方法有两种。

2、建立IKE SA目的是为了协商用于保护IPSec隧道的一组安全参数,建立IPSec SA的目的是为了协商用于保护用户数据的安全参数,但在IKE动态协商方式中,IKE SA是IPSec SA的基础,因为IPSec SA的建立需要用到IKE SA建立后的一系列密钥。

3、阶段一主要是协商建立一个主密钥,所有后续用户的密钥都根据主密钥产生,阶段一主要是在通信双方间建立一条经过身份验证并且加密的通道。阶段二使用阶段一建立的安全通道,协商安全联盟和用于保护用户数据的密钥。

4、传输模式下,IPSec的保护贯穿全程:从源头到目的地,被称为提供终端到终端的传输安全性。在传送方式中,只是传输层数据被用来计算AH或ESP头,AH或ESP头和被加密的传输层数据被放置在原IP包头后面。

到此,以上就是小编对于ipsec协商失败的问题就介绍到这了,希望介绍的几点解答对大家有用,有任何问题和不懂的,欢迎各位老师在评论区讨论,给我留言。

微信扫一扫打赏

微信扫一扫打赏